No, non è possibile che una cosa del genere possa esistere , per un periodo di tempo significativo.

Ci sono due grandi suggerimenti nell'articolo stesso:

molti esperti tecnici sollevano dubbi altrettanto seri sulla sua fattibilità

Un portavoce del Ministero dell'Interno ha dichiarato: "Non abbiamo rilasciato alcuna specifica hardware o software.

L'unico modo in cui questo potrebbe funzionare su un sito web adeguatamente protetto è se:

- L'utente ha collaborato con la sorveglianza

- Il sito web ha collaborato con il governo

- Tutti i governi del mondo hanno deciso di collaborare per sorvegliare tutti

Ovviamente c'è ancora un numero elevato (ma in calo) di siti web non sicuri. E i sistemi di telefonia sono completamente insicuri, dal punto di vista della crittografia. Tuttavia, l'esempio citato, Gmail, è il più sicuro possibile.

In generale, considerando quanto rumore ha causato la Carta di Snooper nei circoli di sicurezza, anche se esiste una "scatola nera" "in fase di progettazione, sarà inutile molto prima che venga effettivamente utilizzato.

Le ragioni di questo sono un po 'complesse da capire, ma continua a leggere se sei interessato ai dettagli cruenti

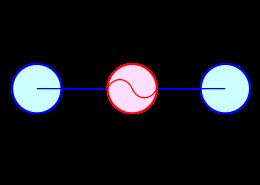

Come menzionato in altre risposte, il meccanismo che hai descritto assomiglia al ben studiato attacco man-in-the-middle.

diagramma di Miraceti

diagramma di Miraceti

Vediamo come funziona in pratica. Qui, Alice (es .: l'utente) e Bob (es .: il sito web) vogliono comunicare in modo confidenziale. Comunicano attraverso un mezzo di comunicazione controllato da Mallory. Chiaramente, se i messaggi non sono crittografati, Mallory può leggere e modificare qualsiasi messaggio .

Cosa succede se Alice e Bob utilizzano un canale adeguatamente protetto, però?

- Mallory non può leggere i messaggi . Questa proprietà è chiamata riservatezza e in genere viene fornita dalla crittografia simmetrica.

- Mallory non può modificare i messaggi . Questa proprietà è chiamata integrità e di solito è fornita da un codice di autenticazione del messaggio

- Mallory può, al massimo, impedire che i messaggi vengano recapitati.

Ora arriva la parte difficile. Perché tutti questi meccanismi funzionino, Alice e Bob devono concordare una chiave segreta , qualcosa di simile a una password lunga generata in modo casuale. Poiché Alice e Bob potrebbero non aver comunicato prima, questo di solito viene fatto tramite la crittografia asimmetrica.

Supponiamo che Alice e Bob non abbiano mai comunicato prima. Come possono concordare una "password" segreta da utilizzare, in un modo che Mallory non può assolutamente apprenderla? Usiamo un'analogia con il vecchio sistema postale:

- Alice invia una lettera a Bob dicendo che desidera comunicare

- Bob riceve il messaggio e invia ad Alice un pacchetto con un lucchetto aperto

- Alice riceve il lucchetto, genera una "password", la mette in una scatola, la blocca con il lucchetto e invia la scatola a Bob

- Bob prende la scatola chiusa, la sblocca e legge la "password".

Ovviamente Mallory non può aprire il lucchetto senza la chiave del lucchetto di Bob. Quello che può fare Mallory, però, è intercettare il lucchetto quando Bob lo invia ad Alice e sostituiscilo con un lucchetto tutto loro .

Per prevenire questo facile attacco, di solito c'è una terza parte fidata - chiamiamola Faythe . Faythe è responsabile di "fotografare" i lucchetti di tutti e di distribuire queste fotografie (molto dettagliate). Poiché Alice si fida di Faythe, può controllare il lucchetto che riceve sulla fotografia e assicurarsi che appartenga a Bob.

Nel mondo del web, Faythe è chiamata Autorità di certificazione (CA) e le fotografie sono chiamate certificati (tecnicamente, certificati firmati ).

Ora diventa chiaro come potrebbe funzionare il piano del governo: perché non possono costringere Alice (l'utente) o Bob (il sito web) a cooperare (in generale) , possono provare a persuadere Faythe (la CA) a "inviare" certificati falsi ad Alice.

I ricercatori della comunità della sicurezza sono a conoscenza di questo scenario e ci sono diversi meccanismi per prevenirlo, sia tecnico che sociale:

-

Vergogna CA che lo fanno . Sebbene questo suoni abbastanza semplice, è tremendamente potente. Le CA sono generalmente entità commerciali. La loro reputazione è, letteralmente, la loro unica risorsa. Una volta che la loro reputazione è rovinata, sono essenzialmente inutili. Una CA che falsificasse i certificati diventerebbe diffidente molto rapidamente . Se Alice non si fida più della CA, l'attacco del governo smetterebbe di funzionare.

-

Verifica integrità del certificato . In pratica, i certificati per un determinato sito Web non cambiano spesso e di solito solo a intervalli ben definiti. Se cambiano al di fuori dell'intervallo previsto, puoi presumere che il certificato sia compromesso. Questa tecnica è chiamata blocco del certificato.

-

Verifica incrociata del certificato . Poiché il certificato di un determinato sito Web rimane costante a livello globale, è possibile rilevare le CA compromesse effettuando un controllo incrociato dei certificati ricevuti dagli utenti in tutto il mondo. Esistono diversi progetti che fanno questo, tra cui Certificate Transparency di Google, Osservatorio SSL di EFF, MonkeySphere, Convergence, Prospettive, e probabilmente altre di cui non sono a conoscenza.

Nota che tutti questi meccanismi sono stati sviluppati prima che qualsiasi governo pensasse di farlo pubblicamente.

Date tutte queste conoscenze e assumendo il caso peggiore possibile (una "scatola nera" che funziona per un breve periodo di tempo), cosa puoi fare per proteggerti?