Sì, è una minaccia. Non solo con reti aperte, qualsiasi rete di proprietà di qualcuno di cui non ti fidi (come le reti di centri commerciali che sono protette ma forniscono una password) Ci sono molte cose che possono fare:

Leggi tutto il tuo traffico non crittografato

Tutto ciò che invii tramite una connessione http può essere letto da loro. Password, nomi utente, numeri di carte di credito, le opere. Tutti questi vengono inviati in testo normale e possono essere facilmente registrati.

Molte app funzionano anche su connessioni non crittografate. Ci sono molte informazioni importanti che possono essere intercettate da quelle.

Phish tutto il tuo traffico crittografato

Di solito è difficile falsificare HTTPS perché hai bisogno di un certificato valido affinché funzioni. Tuttavia, molte volte digiti un URL HTTP nella barra degli indirizzi e ti reindirizza all'equivalente HTTPS. Ad esempio, quando digiti http://mail.google.com nella barra degli indirizzi, ottieni quanto segue (è un reindirizzamento):

<html> <head> <meta http-equiv = "Aggiorna" content = "0; URL = http: //mail.google.com/mail/" / > < / head> <body> <script type = "text / javascript" language = "javmiascript" < <! - location.replace ("http://mail.google.com/mail/") --> < / script> < / body>

E se non fosse lì? Mentre le app che accedono direttamente a GMail continueranno a funzionare (conoscono https), tutto ciò che digiti nella barra degli indirizzi che non è esplicitamente https può essere phishing. Possono reindirizzarti a un falso Gmail, dove effettuerai il login e ti ruberanno le credenziali. Sebbene l'autenticazione a due fattori aiuti, non impedisce loro di rubare i tuoi cookie, il che darà loro accesso al tuo account finché non ti disconnetti.

È possibile anche il contrario. Possono utilizzare un reindirizzamento 301 Moved Permanently per servirti HTTP quando chiedi HTTPS e ti daranno qualcosa che dice http://mail.google.com nell'URL, ma in realtà punta a un server completamente diverso. Sia i browser mobili che quelli desktop sembrano consentire i reindirizzamenti 301 senza problemi: i browser desktop fanno storie quando c'è un reindirizzamento HTTPS non autorizzato, ma i browser mobili no.

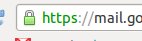

Sui browser desktop moderni, è facile identificarlo quando ciò accade, ad esempio, Chrome mostra questo:

quando si è su una connessione https. Se sei attento, noterai se HTTPS viene sostituito con HTTP su un browser desktop (poiché l'icona non è più verde), ma la maggior parte dei browser mobili non sembra avere alcun modo per indicare una connessione sicura.

Questo problema può essere risolto (dal lato del sito) utilizzando HSTS e dalla tua parte utilizzando i segnalibri e conservando la cronologia del browser.

Accesso non autorizzato al dispositivo

A seconda delle tue impostazioni di condivisione (e di come imposti la rete - sempre, sempre usa "Pubblico" per le reti di cui non ti fidi), potrebbe essere possibile accedere al tuo filesystem di Windows. A meno che tu non abbia configurato ssh o telnet (e se lo fai, presumo che tu sappia come mantenerlo sicuro), Linux è generalmente al sicuro da questo. Lo è anche la maggior parte dei telefoni.