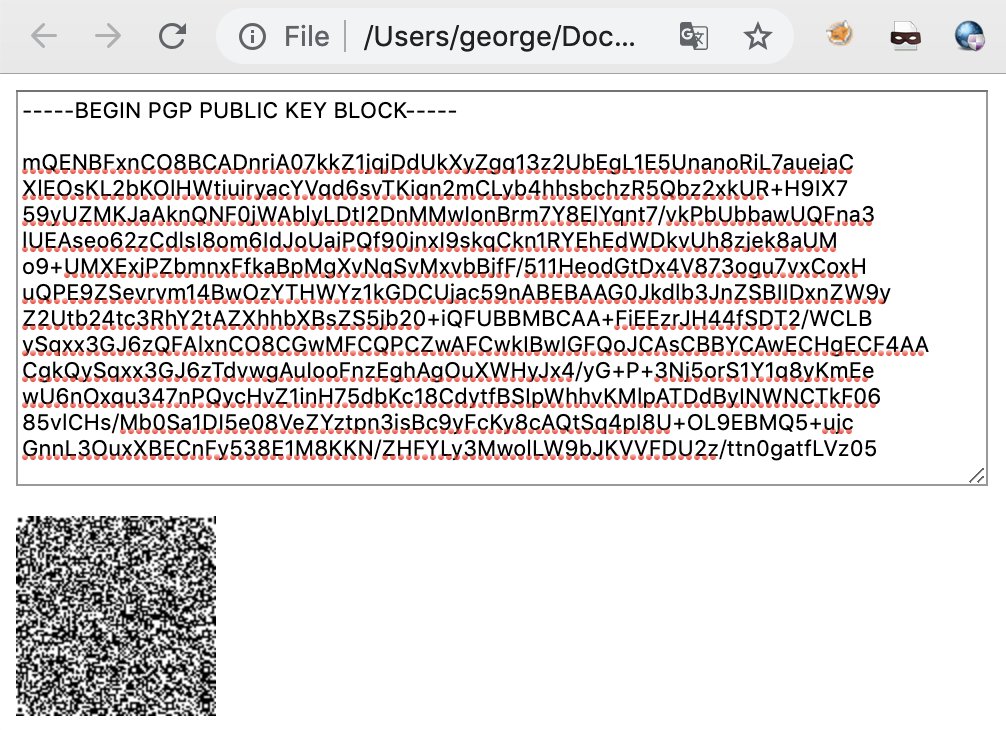

Mi piace memorizzare la mia su carta.

Utilizzando un generatore di codice QR JavaScript (leggi: offline), creo un'immagine della mia chiave privata in formato ASCII blindato, quindi stampalo. Annota accanto l'ID della chiave e conservalo in un luogo fisicamente sicuro.

Eccone alcuni che dovrebbero funzionare per te indipendentemente dal sistema operativo che utilizzi, purché tu abbia un browser che supporti JavaScript.

Per utenti Windows:

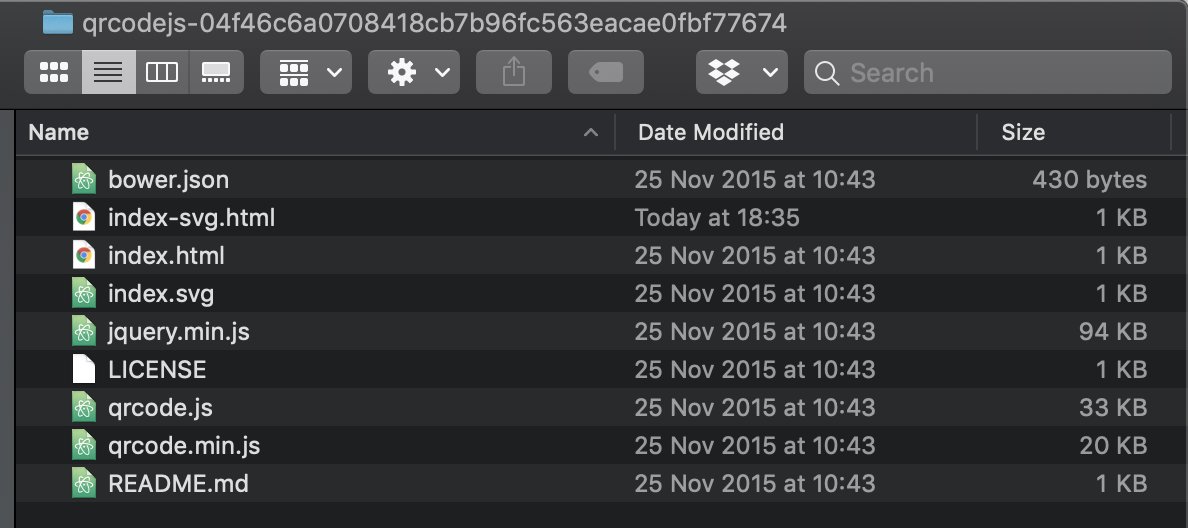

Fare clic qui per scaricare il generatore di codice QR JavaScript: https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip

Estrai i file da qualche parte, quindi procedi con la modifica index.html seguendo le istruzioni seguenti.

Per utenti MacOS o Unix:

$ # Questa versione specifica serve a evitare il rischio che se qualcuno dirotta il repository $ # di `davidshimjs` (o diventa un ladro), continuerai a utilizzare la versione che ho controllato. $ # Per i veri paranoici di te non fidarti nemmeno di GitHub e vorrai verificare tu stesso il codice che scarichi. $ wget https://github.com/davidshimjs/qrcodejs/archive/04f46c6a0708418cb7b96fc563eacae0fbf77674.zip$ unzip qrcodejs-04f46c6abca0708467e ip $ cd qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 / $ # Dobbiamo modificare index.html in modo che supporti l'incollaggio della tua chiave PGP $ # Apri il file in un editor di testo come Blocco note, vi o nano $ vi index.html

Cambia la riga 11 da:

<input id = "text" type = "text" value = "http://jindo.dev.naver.com/collie" style = "larghezza: 80%" / ><br / >

a:

<textarea id = "text" type = "text" value = "http: //jindo.dev.naver.com/collie "style =" width: 80% "/ >< / textarea><br / >

Ora vai alla directory che trovi qui con Explorer, Finder, o Nautilus, ecc.

Ad esempio:

$ pwd

/ Users / george / Documents / Code / qrcodejs / qrcodejs-04f46c6a0708418cb7b96fc563eacae0fbf77674 $ open.

Ora, fai doppio clic su il file index.html che hai appena modificato e salvato.

Molto probabilmente dovrai separarti la tua chiave PGP in quarti o anche più piccoli per creare bei codici QR grandi che puoi facilmente scansionare in seguito. Dopo aver incollato nell'area di testo, fai clic fuori dalla casella di testo e dovrebbe apparire il tuo codice QR. Salva ciascuno di essi man mano che procedi e nominalo in modo appropriato in modo da conoscere il loro ordine!

Dopo aver creato tutti i codici, scansionali con, ad esempio, un'app di scanner di codici QR per telefoni cellulari. Per i paranoici, tieni questo dispositivo offline dopo aver installato un lettore di codici a barre, quindi esegui una cancellazione completa e un ripristino delle impostazioni di fabbrica del dispositivo prima di rimetterlo online. Ciò impedirà all'app scanner QR di perdere la tua chiave PGP.

Se hai una chiave grande o molte chiavi, ti consiglio paperbak, anche se assicurati di annotare istruzioni su come recuperare i dati in un secondo momento. Altrettanto importante quanto il modo in cui si esegue il backup è il modo in cui lo si ripristina da un backup. Probabilmente lo proverei con dati fittizi solo per essere sicuro che tu sappia esattamente come funziona.

Vale la pena notare che puoi proteggere la tua chiave privata con una passphrase, quindi anche se è ospitati da un provider di servizi cloud non possono vedere la tua chiave privata, ma in tal caso tutta la sicurezza della password è ridotta a quella passphrase anziché alla chiave privata completa, per non parlare dei provider di cloud che possono scomparire dall'oggi al domani.