Ovviamente potrebbero, ma potrebbero anche semplicemente inviare un'email a se stessi ogni volta che cambi la password.

Ora, a seconda del tipo di sistema, ci sono molti regolamenti, controlli, revisioni e processi che potrebbero essere rilevanti per garantire che gli sviluppatori non lo facciano o molti altri tipi di attività dannose . Tuttavia, tu, come consumatore, di solito non hai molte informazioni su nulla di tutto ciò, tranne quando va storto, ad esempio se ti inviano un'email con la tua password originale quando chiedi di reimpostarla.

Ma qui stai facendo la domanda sbagliata.

Sì, è importante che i sistemi che utilizzi siano sviluppati in modo sicuro, ma ciò non rimuoverà mai l'elemento di fiducia implicita che avrai sempre nel sistema stesso e, in questo contesto, gli sviluppatori sono equivalenti al sistema stesso.

La vera domanda che dovresti porre - e in effetti sembra che tu lo stia sottintendendo - è come proteggere i tuoi altri account, su altri sistemi, da uno sviluppatore dannoso o sistema .

La risposta è semplice, davvero: usa una password diversa per ogni sistema.

Consentitemi di ripeterlo, per enfasi:

NON RIUTILIZZARE MAI PASSWORD SU SISTEMI DIVERSI.

Crea una password univoca (forte, casuale, ecc.) per ogni sito e non inserire mai la tua password per SiteA su SiteB.

Perché, come hai notato intuitivamente, se SiteB ha la tua password per SiteA in qualsiasi forma, quindi quella password non è più protetta da SiteB.

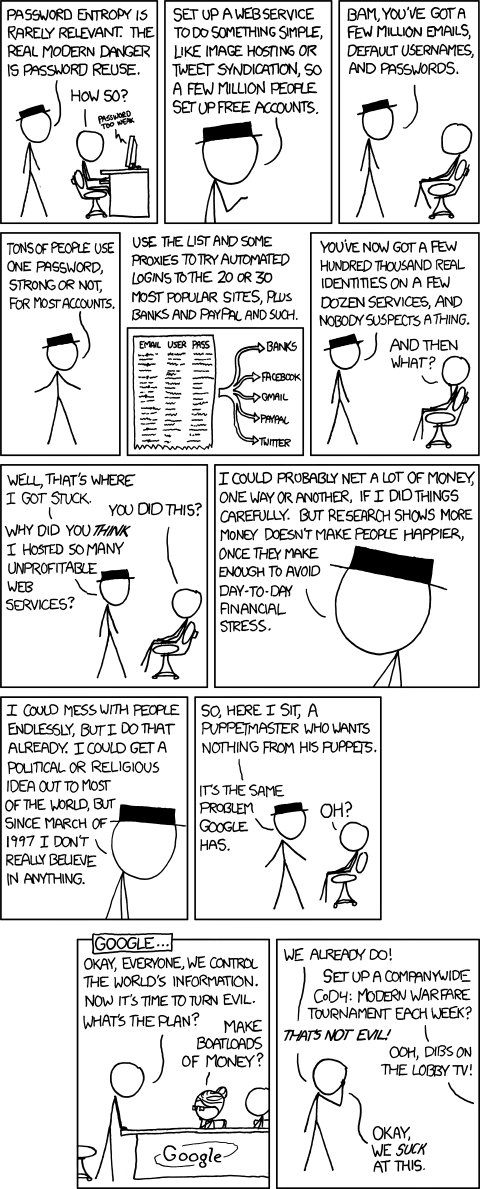

Solo per divertimento, ecco un xkcd su questo:

Un'ultima nota, se stai iniziando a preoccuparti "Come diavolo faccio a ricordare una password complessa indipendentemente per ogni sito diverso ?? !!?" - dai un'occhiata a questa domanda qui sulle passphrase e controlla anche i gestori di password (ad esempio Password Safe, Keepass, LastPass, 1Pass, ecc.).