Il modo più efficace possibile per crittografare i dati è iniziare con un modello di minaccia. Da quale tipo di avversario stai cercando di proteggere i tuoi dati? Cosa sono disposti a fare per ottenerlo? Tutti gli approcci ragionevoli alla crittografia iniziano con uno. Se inizi con uno, hai la possibilità di trovare "il più forte" per la tua situazione particolare.

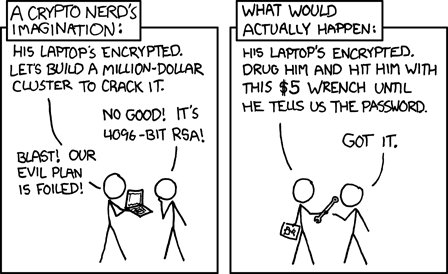

Consiglio questo approccio perché, quando inizi a pensare ai modelli di minaccia e a ricercarli, inizierai a renditi conto che la sicurezza riguarda molto di più l'elemento umano. Quindi puoi preoccuparti di cose come come proteggerai la tua chiave.

fonte: https: // xkcd.com/538/

Una volta che hai deciso se stai cercando di superare in astuzia un attore di stato mentre commetti un tradimento, o se stai semplicemente cercando di proteggere il tuo diario da occhi indiscreti della tua sorellina, puoi decidere qual è il miglior algoritmo.

In caso contrario, segui il flusso. Piuttosto che scoprire qual è la crittografia "più forte", cerca ciò che è "consigliato" dagli esperti di sicurezza per qualcuno che non sa nulla di crittografia. Attualmente AES è altamente raccomandato. Siamo abbastanza fiduciosi che nessuno, a meno di un attore statale, possa infrangerlo, e siamo ragionevolmente fiduciosi che nemmeno nessun attore statale possa infrangerlo.

Ma meglio ancora, non cercare algoritmi di crittografia, guarda per pacchetti collaudati che sono raccomandati. L'applicazione di un algoritmo è importante quanto l'algoritmo stesso. Implementazioni altamente affidabili valgono il loro peso in oro.